Ksenia Nadkina (elle)

Profils de carrière

Développeuse de logiciels

Le langage secret du code

Planification

Les élèves apprendront comment la cryptographie et le cryptage sont utilisés pour protéger les données personnelles et utiliseront la cryptographie pour coder et décoder les messages.

Xin Yi Dong (elle)

Profils de carrière

Spécialiste de la documentation médicale

Curtiss Luong (il/lui)

Profils de carrière

Expert-conseil en sécurité

Julie Hlavacek-Larrondo (elle)

Profils de carrière

Astrophysicienne et professeure agrégée

La protection de la vie privée et toi

Planification

Les élèves en apprendront plus sur la protection de la vie privée et comment assurer la sécurité de leurs données personnelles en ligne.

Mairin Deith (elle)

Profils de carrière

Chercheuse postdoctorale

Comment peux-tu protéger tes informations personnelles?

Activités pratiques

Protège tes informations personnelles avec différents types de cryptage.

Aider l’environnement avec les logiciels

Documents d’information

Découvre comment les ingénieurs en logiciels chez Finning aident les entreprises à réduire leur impact environnemental.

Qu’est-ce qu’une chaîne de blocs et pourquoi est-ce important?

Documents d’information

Découvre ce qu’est une chaîne de blocs et la façon dont elle est utilisée pour assurer la sécurité des données.

Introduction à la cybersécurité

Documents d’information

Apprends les principes de base de la cybersécurité et découvre comment protéger tes informations des pirates informatiques.

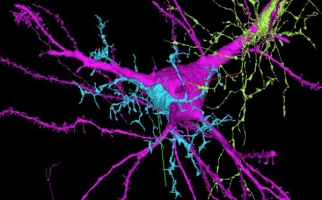

Les réseaux de la vie

Documents d’information

Découvre les mathématiques à la base de différents réseaux et explore les endroits où l’on trouve des réseaux dans le monde naturel et technologique.

Madu Kingsley

Profils de carrière

Gestionnaire, plateformes numériques

Nishant Pillai

Profils de carrière

Directeur de la cybersécurité

Ray Hyde

Responsable informatique de l'expérience client