Introduction à la cybersécurité

Un ordinateur portable sécurisé (Jane_Kelly, iStockphoto)

Un ordinateur portable sécurisé (Jane_Kelly, iStockphoto)

Quels sont les liens avec mon programme d'études?

Apprends les principes de base de la cybersécurité et découvre comment protéger tes informations des pirates informatiques.

D’abord, pense à un journal intime. Si tu en as un, pense à ton propre journal intime. Un journal intime est un cahier dans lequel des gens notent des événements de leur quotidien et leurs réflexions, parfois secrètes. On peut aussi y cacher un peu d’argent. On ne voudrait pas que n’importe qui puisse prendre ce journal intime et le lire! En fait, on voudrait s’assurer de le garder en sécurité. Par exemple, en le verrouillant. Ou encore en le cachant dans une armoire ou sous son lit. Dans ce journal, on pourrait aussi prendre des notes super secrètes en langage codé. De cette façon, une autre personne à la maison ne pourrait pas les comprendre!

La cybersécurité, c’est un peu comme protéger un journal intime. Le préfixe « Cyber » fait référence à tout ce qui a trait à l’informatique : les appareils comme les téléphones ou les tablettes et Internet auquel ils se connectent. La cybersécurité consiste à protéger les données en ligne, comme les renseignements personnels et l’argent, contre des personnes qui voudraient les voler.

Les gens stockent beaucoup de renseignements personnels en ligne (Parlons sciences utilisent une image de VectorHot via iStockphoto).

Image - Version texte

L’illustration en couleur montre un écran d’ordinateur rempli de renseignements personnels et entouré d’une carte d’identité, d’un dossier, d’une lettre et d’un téléphone cellulaire.

L’écran affiche des mots de passe, une carte de crédit, un code QR et d’autres informations et photos. À gauche de l’écran, on trouve une icône de dossier orange, une icône de vidéo et une icône d’image au-dessus. Dans le coin inférieur gauche, on trouve un permis de conduire ou une carte d’identité. Dans le coin inférieur droit, on trouve un téléphone intelligent qui affiche des renseignements personnels à l’écran. Au-dessus, il y a une enveloppe bleue avec une lettre à l’intérieur.

Une personne tente de voler des renseignements personnels (Source : MarrieVisual via iStockphoto).

Image - Version texte

L’illustration en couleur montre une personne debout derrière un ordinateur portable dans une pièce sombre. La personne pointe l’écran.

L’illustration comporte des nuances de bleu vert et de bleu foncé. Il fait sombre, et la seule lumière provient de l’écran de l’ordinateur. La personne porte un chandail en coton ouaté foncé qui cache la majeure partie de son visage. Elle pointe vers une fenêtre sur l’écran qui montre un profil personnel avec un nom d’utilisateur et un mot de passe. À côté du profil, il y a une icône de carte de crédit. Derrière la personne, on trouve des listes d’informations et une icône de courrier électronique.

Tu n’es pas la seule personne qui peut être la cible d’une cyberattaque. Les entreprises sont souvent la cible de cyberattaques. En effet, elles ont beaucoup plus de renseignements ou d’argent à voler qu’une seule personne. Imagine qu’une personne pirate McDonalds pour voler des renseignements. Beaucoup de méfaits pourraient être faits. Les pirates pourraient changer les menus pour des choses comme des hamburgers de limaces ou des croquettes d’insectes. Ils pourraient empêcher les gestionnaires de commander des aliments comme des galettes de viandes ou des pains. Ils pourraient aussi voler beaucoup d’argent.

Comment les pirates informatiques s’y prennent-ils?

Les pirates peuvent tenter de voler des renseignements personnels et de l’argent de différentes manières. Voici les trois manières les plus courantes.

Illustration d’un virus informatique (Parlons sciences utilisent une image de Irina Griskova via iStockphoto).

Image - Version texte

L’illustration en couleur montre une loupe devant un écran d’ordinateur. On y voit un virus.

La loupe se trouve au centre de l’image. Elle montre une forme ronde et bleue avec des pointes et des taches bleu foncé. L’écran derrière le virus est rouge. D’autres particules similaires se trouvent sur l’écran. Au-dessus de l’écran, sur un fond bleu, on voit plusieurs fenêtres ouvertes, les unes par-dessus les autres. Il y a également une icône d’erreur avec un X rouge et une icône d’avertissement triangulaire jaune avec un point d’exclamation.

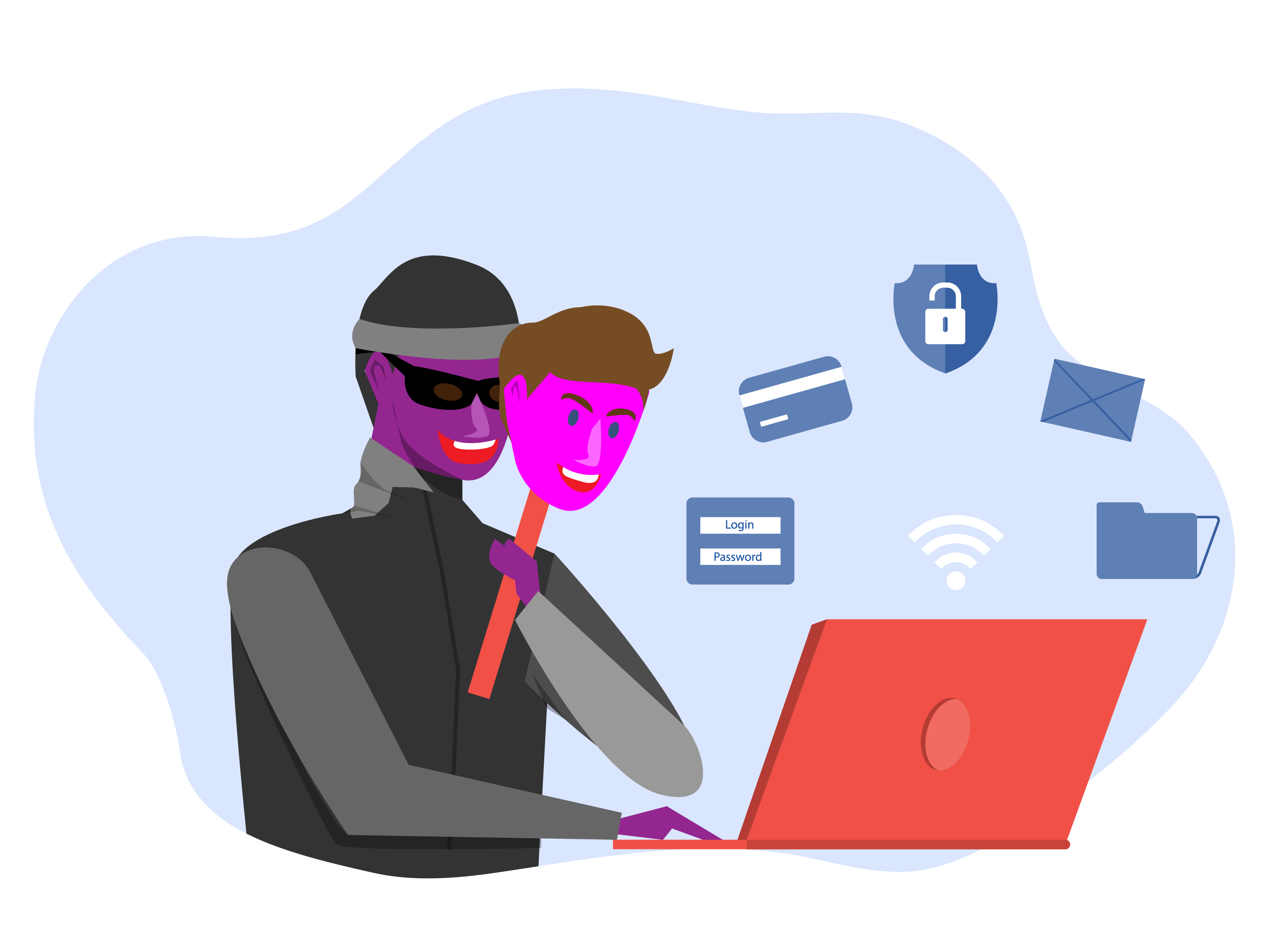

Personne qui se fait passer pour une autre personne en ligne (Parlons sciences utilisent une image de useng via iStockphoto).

Image - Version texte

L’illustration en couleur montre une personne assise devant un ordinateur portable qui tient un masque devant son visage.

La personne a un visage violet foncé et fait un sourire en coin. Elle est vêtue d’une veste grise et noire, d’une tuque et de lunettes de soleil. Sa main droite est sur le clavier. Avec la main gauche, la personne tient un masque fixé à un bâton près de son visage. Le masque montre un visage rose clair, souriant et amical.

Au-dessus de l’ordinateur portable, on retrouve un symbole de Wi-Fi et des petites images. Il s’agit d’une carte de crédit, d’un mot de passe, d’un dossier, d’une lettre et d’un cadenas.

Imagine qu’une personne mette la main sur ton journal intime. Plutôt que de révéler tes secrets à d’autres, la personne te demande de payer pour récupérer ton journal. Les pirates informatiques font ce genre de choses. C’est ce qu’on appelle une attaque par rançongiciel.

Une attaque par rançongiciel cryptoverouilleur (Parlons sciences utilisent une image de muberraturan via iStockphoto).

Image - Version texte

L’illustration en couleur montre une personne qui sort d’un écran d’ordinateur portable. La personne tient une clé près d’une pile de billets.

La personne est vêtue d’un chandail en coton ouaté bleu foncé. Son visage est dans le noir total. Elle tend la main vers le clavier et tient une clé en or. Une flèche violette part de son bras en direction de l’espace situé devant l’ordinateur. Une pile de billets est posée de l’autre côté du clavier. Une autre flèche violette part de la pile de billets en direction de l’écran.

Comment prévenir le piratage?

vNous avons toutes et tous la responsabilité d’empêcher les pirates de voler nos renseignements et notre argent.

- Le gouvernement est responsable d’adopter des lois contre le piratage. Il doit aussi trouver un moyen d’éviter que les systèmes gouvernementaux importants que nous utilisons soient piratés.

- Les entreprises ont la responsabilité de veiller à ce que les renseignements et l’argent de leurs clientes et clients ne soient pas volés par des pirates informatiques.

- Mais surtout, c’est toi qui dois t’assurer ne pas laisser les pirates s’emparer de tes renseignements.

Il existe des méthodes simples, mais importantes, pouréviter les attaques de pirates.

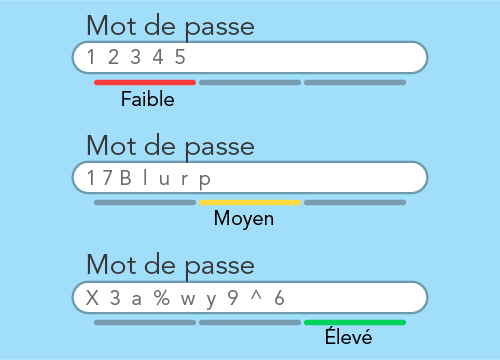

Exemples de mots de passe selon les niveaux de difficulté faible, moyen ou élevé (Parlons sciences utilisent une image de vectortatu via iStockphoto).

Image - Version texte

La photo montre une illustration en couleur de trois encadrés de mots de passe. Les niveaux de difficulté faible, moyen ou élevé sont indiqués par une échelle qui se trouve sous chaque encadré.

Le premier mot de passe est « 12345 ». Son niveau de difficulté est « Faible », et une ligne rouge se trouve à l’extrémité gauche de l’échelle.

Le deuxième mot de passe est « 17Blurp ». Son niveau de difficulté est « Moyen », et une ligne jaune se trouve au centre de l’échelle.

Le troisième mot de passe est « X3a%wy9^6 ». Son niveau de difficulté est « Élevé », et une ligne verte se trouve à l’extrémité droite de l’échelle.

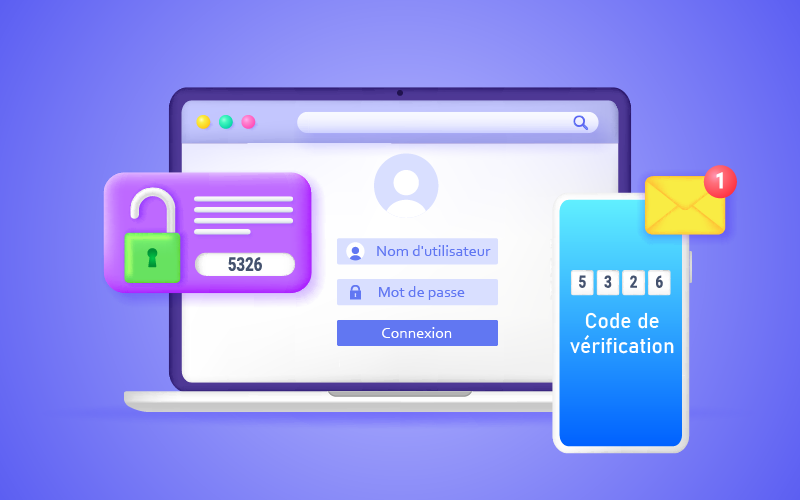

Exemples d’authentification à deux facteurs utilisant les courriels (Parlons sciences utilisent une image de Artur Charkin via iStockphoto).

Image - Version texte

L’illustration en couleur montre un ordinateur portable. L’écran de l’ordinateur affiche une page d’ouverture de session, un courriel avec un code de vérification, et ce même code à côté d’un cadenas.

L’écran de l’ordinateur portable comporte une photo de profil, des cases pour le nom d’utilisateur et le mot de passe, et un bouton pour ouvrir la session. À droite de l’ordinateur, il y a un rectangle bleu vertical avec une icône de courriel jaune dans le coin supérieur droit. Il est écrit « 5326 » et « Code de vérification ». À gauche de l’ordinateur se trouve un rectangle violet horizontal avec une image de cadenas vert déverrouillé, et une bulle de texte blanche indiquant « 5326 ».

Un ordinateur télécharge une mise à jour (Parlons sciences utilisent une image de ST.art via iStockphoto).

Image - Version texte

L’image montre un ordinateur portable avec les mots « Mise à jour... » sur l’écran avec une icône de cercle et une barre qui progresse de gauche à droite.

L’écran est bleu, avec un cercle de points au centre. Les points sont bleu foncé en haut à gauche, et deviennent de plus en plus bleu pâle jusqu’à devenir blancs en haut à droite. La transition se fait dans le sens des aiguilles d’une montre. En dessous se trouvent les mots « Mise à jour » suivis de trois points. Au bas de l’écran, on trouve une barre de téléchargement. Les trois quarts de la barre sont blancs, tandis que le reste est bleu pâle.

L’espace autour est vert. Il y a une plante en pot, un gobelet de crayons et deux notes autocollantes.

Les boutons pour participer à des concours sont souvent des pièges à clics (Parlons sciences utilisent une image de Oleksandr Hruts via iStockphoto).

Image - Version texte

L’image montre un ordinateur portable qui affiche un bouton sur lequel on peut lire « Cliquez pour gagner ».

L’écran est blanc et le bouton se trouve en gros au centre. Une icône de curseur en forme de main survole le bouton. Des petites lignes forment un cercle autour du doigt du curseur.

En arrière-plan, le fond est violet avec un motif de lignes dorées formant des cercles concentriques.

Logiciel antivirus (Parlons sciences utilisent une image de filo via iStockphoto).

Image - Version texte

L’image montre un écran d’ordinateur de bureau avec un bouclier contenant un crochet vert.

L’écran est noir. Au centre, il y a un écusson en forme de bouclier à l’apparence officielle. Les lignes blanches à droite et à gauche de l’ordinateur indiquent qu’il est lumineux, ou exempt de virus. En arrière-plan, des dessins de virus sont parsemés sur le fond jaune.

Le 31 mars, c’est la Journée mondiale de la sauvegarde des données informatiques (Parlons sciences utilisent une image de Betka82 via iStockphoto).

Image - Version texte

L’illustration en couleur montre un ordinateur portable avec une icône de nuage contenant une flèche circulaire.

L’écran est blanc avec une icône bleue au centre. Sous l’ordinateur, il est écrit « Journée mondiale de la sauvegarde des données informatiques 31 Mars » en grandes lettres majuscules. En arrière-plan, on remarque une carte du monde en bleu pâle.

Le savais-tu?

La Journée mondiale de la sauvegarde des données informatiques a lieu le 31 mars.

Au bout du compte, la seule personne sur laquelle tu peux compter pour garder tes données en sécurité, c’est toi. En suivant les conseils présentés dans ce document, tu peux éviter le plus possible qu’un pirate vole tes renseignements en ligne ou ton argent.

En savoir plus

C'est un vrai métier! Hacker éthique (2018)

Cette vidéo (50 s) de Parlons sciences présente le hacking éthique comme une option de carrière pour les étudiants intéressés par la cybersécurité.

Jeux vidéo et cybersécurité: une introduction (2021)

Cet article du gouvernement du Canada explique l'importance de la cybersécurité dans les jeux vidéo.

Pensez cybersécurité | Créez un mot de passe fort (2022)

Cette vidéo (3 min 9 s) du gouvernement du Canada explique comment créer un mot de passe fort.

Les 7 signaux d'alarme de l’hameçonnage - Pensez cybersécurité (2022)

Cet article du gouvernement du Canada explique comment détecter l’hameçonnage en ligne.

Références

Berkeley Information Security Office (n.d.). Top 10 Secure Computing Tips. UC Berkeley.

Canadian Centre for Cyber Security (August 2022). Don’t Take The Bait: Recognize And Avoid Phishing Attacks.

Cisco (n.d.). What Is Malware?

Cybersecurity and Infrastructure Security Agency (n.d.). Ransomware: What It Is And What To Do About It.

Cybersecurity and Infrastructure Security Agency (Nov 14, 2019). What Is Cybersecurity?

IBM (n.d.). What Is Cybersecurity?

Kaspersky (n.d.). Ransomware Attacks and Types - How Encryption Trojans Differ.

Patterson, N. (Jul 21, 2022). What Is Cybersecurity And Why Is It Important? Southern New Hampshire University.

Redins, L. (Oct 5, 2022). Cybersecurity: Who Is Responsible? Cybersecurity Guide.